Rift et l’échange BTC↔EVM : un modèle de confiance matériel qui interroge les régulateurs

L’essentiel

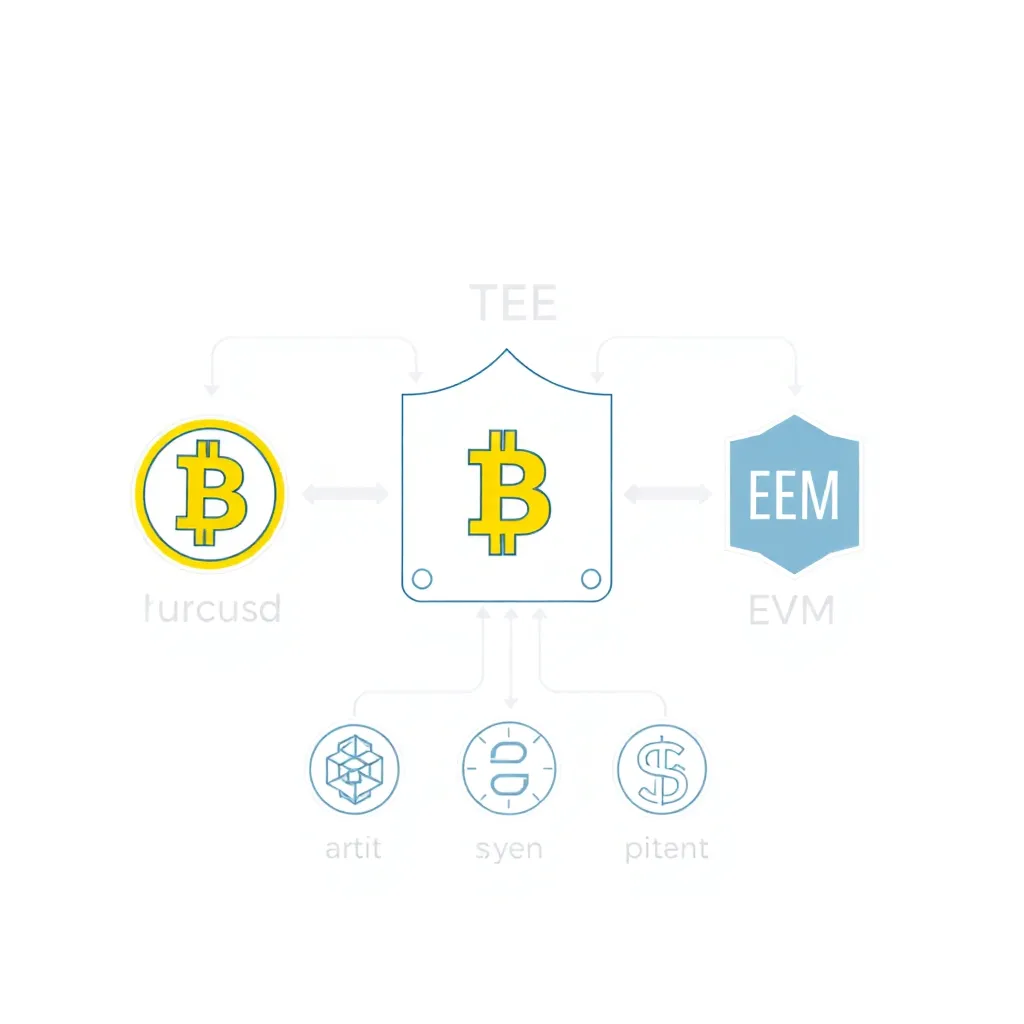

- Une startup lance un protocole pair-à-pair pour swapper du bitcoin natif contre des actifs compatibles EVM (Ethereum Virtual Machine) en utilisant un TEE (trusted execution environment) comme escrow temporaire.

- Le TEE exécute des full nodes Bitcoin et Ethereum et libère les fonds si l’enclave constate que les deux legs de la transaction sont confirmés; la fenêtre de garde est limitée à environ 20 minutes.

- Le modèle vise efficacité du capital et faibles frais (10 points de base côté preneur, 0 côté fabricant de marché), en évitant les multisigs, la tokenisation synthétique ou l’obligation de staking.

- Sur le plan réglementaire, la dépendance à un enclave matérielle soulève des questions de qualification en matière de garde, d’auditabilité, de responsabilité et de conformité AML/KYC.

La proposition technique est claire et directe : confier temporairement des bitcoins natifs à une enclave matérielle (TEE) qui exécute des nœuds complets des deux blockchains pour vérifier les deux côtés d’un échange. Si l’enclave constate que les transactions ont suffisamment de confirmations, elle libère les fonds. C’est une manière de déplacer le point de confiance — d’un ensemble de validateurs ou d’un jeton de gouvernance — vers un composant matériel, dans une fenêtre de risque limitée.

Le détail technique

Le TEE (trusted execution environment, environnement d’exécution de confiance) est un espace chiffré isolé au sein d’un processeur qui garantit l’intégrité du code et des données en cours d’exécution. Ici, l’enclave tourne des full nodes Bitcoin et Ethereum afin d’observer les blocs et d’attester que chaque lég de l’échange a bien été confirmé. L’approche évite la création d’un BTC « wrapped » (actif tokenisé représentant du bitcoin) comme intermédiaire et n’exige ni multisignatures (signatures multiples) ni mécanismes de staking collatéralisé.

Les alternatives évoquées — preuves à divulgation nulle de connaissance (zk, zero-knowledge) ou light clients basés sur des preuves cryptographiques — ont été écartées pour des raisons de complexité et d’auditabilité. Le raisonnement est que l’attestation d’un TEE peut être plus simple à vérifier qu’un circuit zk complet, bien que le TEE introduise à son tour des vecteurs d’attaque matériels et de supply chain.

Impacts pour les utilisateurs

Pour les utilisateurs finaux et les intégrateurs (wallets, agrégateurs de DEX — échanges décentralisés — ou interfaces de swap), la promesse est une expérience plus rapide et moins coûteuse, avec des frais annoncés significativement inférieurs à ceux des solutions centralisées. La contrepartie technique est une confiance ponctuelle dans un composant matériel : si l’enclave est compromise ou physiquement détruite pendant la fenêtre (environ 20 minutes), il y a un risque de perte des fonds concernés.

Sur le plan réglementaire, la situation mérite attention. Le fait qu’un tiers (même un composant matériel automatisé) détienne temporairement des actifs soulève la question de la qualification en tant que service de garde (custody). Selon les juridictions, la simple détention — même brève — peut déclencher des obligations de licence, des exigences de capital, des règles de conservation des clés et des obligations AML/KYC. De plus, l’usage d’instruments « wrapped » pour le routage (ex : cbBTC sur Ethereum) introduit des risques de contrepartie qui peuvent complexifier la conformité.

Calendrier et prochaines étapes

La stratégie commerciale privilégie l’API-first : intégration derrière des wallets et des agrégateurs au lieu d’un front utilisateur grand public. Côté sécurité et conformité, les étapes à surveiller sont claires : audits indépendants du code et de l’architecture TEE, mécanismes d’attestation à distance robustes, plans de réponse en cas de compromission matérielle, et clarification réglementaire sur le statut de la garde temporaire des fonds.

Enfin, l’élargissement des paires (ex : USDT) et l’adoption par des market makers déterminent l’impact réel sur l’écosystème. Du point de vue des autorités, ce type d’architecture hybride — cryptographique et matérielle — demandera des dialogues techniques pour évaluer les risques opérationnels et encadrer les responsabilités.

Nota Bene : cet article vise à analyser les implications techniques et réglementaires ; il ne constitue pas un conseil financier ou légal.